php接口的安全设计要素:Token,签名,时间戳

发布日期:2021-03-02后端以api的方式将数据源呈现出来是目前的趋势,可以用在前后端分离的架构中,前后端分离之后,前后端人员能够更加专注于自己板块的东西;也可以用在后端与后端相互调用中。

拿到接口后,前台就可以通过链接获取接口提供的数据,而返回的数据一般分为两种情况,xml和json,在这个过程中,服务器并不知道,请求的来源是什么,有可能是别人非法调用我们的接口,获取数据,因此就要使用安全验证。

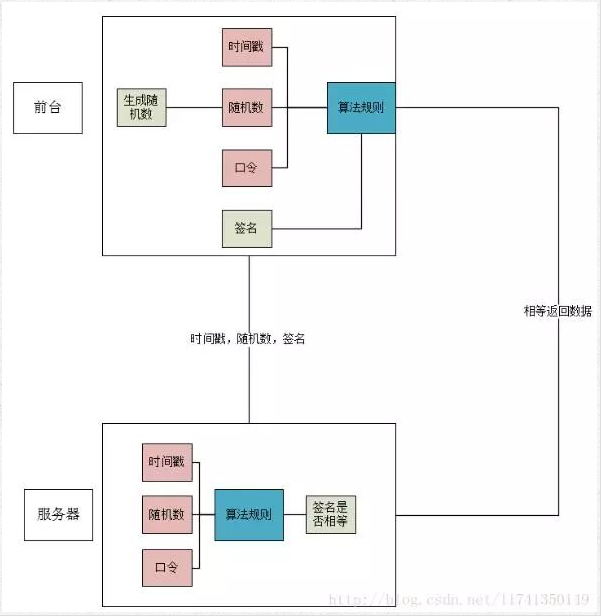

验证原理

原理

从图中可以看得很清楚,前台想要调用接口,需要使用几个参数生成签名。

1、时间戳:当前时间

2、随机数:随机生成的随机数

3、口令:前后台开发时,一个双方都知道的标识,相当于暗号

4、算法规则:商定好的运算规则,上面三个参数可以利用算法规则生成一个签名。

前台生成一个签名,当需要访问接口的时候,把时间戳,随机数,签名通过URL传递到后台。后台拿到时间戳,随机数后,通过一样的算法规则计算出签名,然后和传递过来的签名进行对比,一样的话,返回数据。

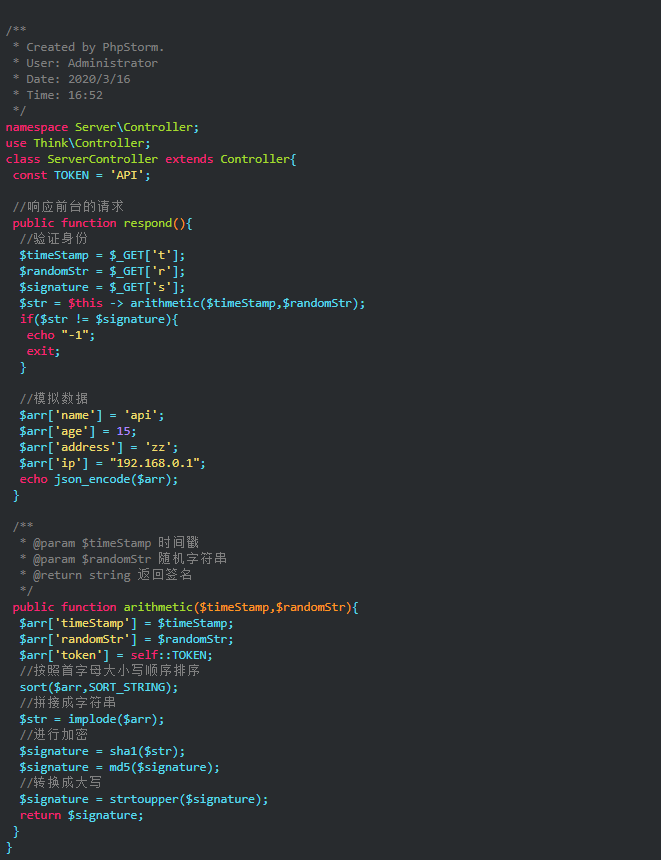

算法规则

在前后台交互中,算法规则是非常重要的,前后台都要通过算法规则计算出签名,至于规则怎么制定,看你怎么高兴怎么来。

我这个算法规则是:

时间戳,随机数,口令按照首字母大小写顺序排序

然后拼接成字符串

进行sha1加密

再进行MD5加密

转换成大写

前台

这里我并没有实际的前台,直接使用一个PHP文件代替前台,然后通过CURL模拟GET请求。我使用的是TP框架,URL格式是pathinfo格式。

代码如下

/**

*CreatedbyPhpStorm.

*User:Administrator

*Date:2020/3/16

*Time:15:56

*/

namespaceClient\Controller;

useThink\Controller;

classClientControllerextendsController{

constTOKEN='API';

//模拟前台请求服务器api接口

publicfunctiongetDataFromServer(){

//时间戳

$timeStamp=time();

//随机数

$randomStr=$this->createNonceStr();

//生成签名

$signature=$this->arithmetic($timeStamp,$randomStr);

//url地址

$url="http://www.apitest.com/Server/Server/respond/t/{$timeStamp}/r/{$randomStr}/s/{$signature}";

$result=$this->httpGet($url);

dump($result);

}

//curl模拟get请求。

privatefunctionhttpGet($url){

$curl=curl_init();

//需要请求的是哪个地址

curl_setopt($curl,CURLOPT_URL,$url);

//表示把请求的数据已文件流的方式输出到变量中

curl_setopt($curl,CURLOPT_RETURNTRANSFER,1);

$result=curl_exec($curl);

curl_close($curl);

return$result;

}

//随机生成字符串

privatefunctioncreateNonceStr($length=8){

$chars="abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789";

$str="";

for($i=0;$i<$length;$i++){

$str.=substr($chars,mt_rand(0,strlen($chars)-1),1);

}

return"z".$str;

}

/**

*@param$timeStamp时间戳

*@param$randomStr随机字符串

*@returnstring返回签名

*/

privatefunctionarithmetic($timeStamp,$randomStr){

$arr['timeStamp']=$timeStamp;

$arr['randomStr']=$randomStr;

$arr['token']=self::TOKEN;

//按照首字母大小写顺序排序

sort($arr,SORT_STRING);

//拼接成字符串

$str=implode($arr);

//进行加密

$signature=sha1($str);

$signature=md5($signature);

//转换成大写

$signature=strtoupper($signature);

return$signature;

}

}

服务器端

这里主要是接受前台数据,进行验证,代码如下:

结果如下:

"{"name":"api","age":15,"address":"zz","ip":"192.168.0.1"}"

总结:

这种方法只是其中的一种方法,其实还有很多方法都是可以进行安全验证的。主要围绕Token、Timestamp和Sign三个机制展开设计,保证接口的数据不会被篡改和重复调用。

(1)Token授权机制:(Token是客户端访问服务端的凭证)–用户使用用户名密码登录后服务器给客户端返回一个Token(通常是UUID),并将Token-UserId以键值对的形式存放在缓存服务器中。服务端接收到请求后进行Token验证,如果Token不存在,说明请求无效。

(2)时间戳超时机制:(签名机制保证了数据不会被篡改)用户每次请求都带上当前时间的时间戳timestamp,服务端接收到timestamp后跟当前时间进行比对,如果时间差大于一定时间(比如5分钟),则认为该请求失效。时间戳超时机制是防御DOS攻击的有效手段。

(3)签名机制:将 Token 和 时间戳 加上其他请求参数再用MD5或SHA-1算法(可根据情况加点盐)加密,加密后的数据就是本次请求的签名sign,服务端接收到请求后以同样的算法得到签名,并跟当前的签名进行比对,如果不一样,说明参数被更改过,直接返回错误标识。

最新资讯

Let’s encrypt吊销300万张证书,免费SSL证书真的免费吗?

标签推荐:ssl证书过期 | https配置 | java电子签名| 数字签名技术| 电子签名软件| 电子签名app| 电子签名软件| ca认证电子签名| 个人代码签名| 微软代码签名| 泛域名证书| java代码签名| 代码签名证书| https证书配置| PKI技术知识| SQL注入| openssl漏洞| 识别钓鱼网站 4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店