MailSploit邮件地址解析漏洞,影响33个邮件客户端

发布日期:2017-12-11电子邮件欺骗是一种老派技术但仍然很实用,允许攻击者修改电子邮件标题并发送带有伪造发件人地址的电子邮件,诱使收件人相信他们正在接收来自特定人员的电子邮件。

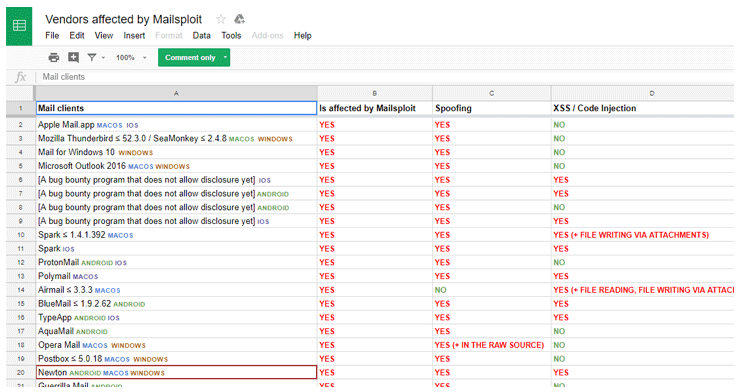

近日,德国安全研究员 Sabri Haddouche 发现了存在于 33 个邮件客户端中的多个漏洞,可以让任意用户伪造身份发送欺诈邮件,并绕过反欺诈保护机制(如 DMARC 等)和多种垃圾邮件过滤器。Sabri 把这些漏洞统称为 MailSploit 漏洞,主要影响 Apple Mail(macOS, iOS, and watchOS)、Mozilla Thunderbird、 部分 Microsoft 客户端、Yahoo Mail、ProtonMail 等。

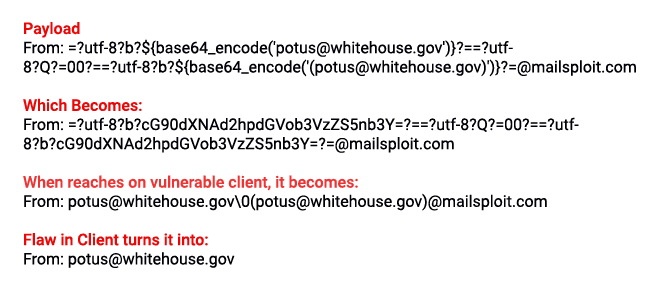

通过 MailSploit 漏洞,黑客可以利用邮件客户端和 web 交互页面对“From”头的字符编码方式进行恶意攻击。大量邮件客户端会采用 RFC-1342 编码字符串,并解码为非 ASCII 字符,但随后不会清洁检查是否存在恶意代码。“DMARC并没有遭受直接攻击,而是利用客户端展示邮件发送人的名称被绕过了。服务器仍然会正确验证原始域名而非欺骗性域名的DKIM签名。这就导致在目前情况下欺骗性邮件实际上是无法阻止的。”此外,利用 MailSploit,攻击者甚至还能在计算机上执行代码。

为了演示这种攻击,Haddouche通过在电子邮件标题内编码非ASCII字符来创建Payload,

成功地从属于美国总统的官方地址发送欺骗性电子邮件。

Haddouche向33个不同的客户端应用程序报告了这个欺骗性漏洞,其中8个在公开披露之前已经在产品中修复了这个问题,还有12个正在解决这个问题。以下是部分易受MailSploit攻击攻击的电子邮件和Web客户端(包括修补和未修补)的列表。

不过,Mozilla和Opera认为这个bug是服务器端的问题,不会发布任何补丁。Mailbird关闭了Ticket没有回应的问题,而剩下的12个供应商尚未评论研究人员的报告。

消息来源:TheHackerNews 沃通翻译整理 https://www.wosign.com/News/mailSploit.htm

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店