RSA在日益互联的世界网络中安全性能如何?

发布日期:2020-09-23KeyFactor公司(美国一家领先的安全数字身份管理解决方案提供商及网络安全行业权威机构)研究表明,许多物联网设备制造商正在生成不安全的RSA密钥,182个RSA证书里就有一个可能会被破解,由于不正确的随机数生成,许多RSA公钥都处于受到威胁的风险中,因为研究人员能够使用公钥通过“分解”的方法来导出其私钥。

在本文中,我们将从国际的角度,分析研究中的数据,重新认识RSA。

RSA安不安全?

KeyFactor 资深工程师JD Kilgallin撰写的有关RSA证书漏洞的特定报告指出,该公司收集并分析了1.75亿个RSA证书公共密钥,其中7500万是他们在互联网上发现的,另外还有1亿可通过证书透明性(CT)日志使用。他们使用单个Microsoft Azure云托管虚拟机和最大共享因子(GCD)算法对共享因素进行分析。

以下是他们的分析结果:

通过多个来源收集大量RSA公钥,并针对常见的公钥因素进行挖掘。

172个证书中有1个使用与其他证书共享密钥因素的密钥。

他们能够破解将近250,000个与435,694数字证书相对应的密钥。

至少有435,000个薄弱的证书密钥容易受到利用密钥相关漏洞的“分解”网络攻击。

大多数易受攻击的证书都在新兴的物联网设备和网络设备上找到。

这里最大的结论是,一些物联网设备制造商正在使用缺乏强大的随机数生成器。与RSA算法本身的实际缺陷相比,更多的是操作员错误问题。使用低级的随机数生成器(RNG)的结果是,它们生成的随机数是很差的质数会导致生成私钥,而私钥更容易受到破坏。

那么这在信息安全方面意味着什么?

KeyFactor 资深工程师JD Kilgallin提出警告:

在2019年,由于Internet上的大量设备以及证书透明度(CT)日志等其他数据集, 如果没有适当的预防措施,此攻击将构成严重威胁。随着密钥数量的增加,很可能会发现RSA公钥中生成弱的因素。再加上廉价的计算资源的可用性和通信的敏感性,这种攻击一如既往地有效。”

RSA关键漏洞的影响因素

在最基本的级别上,RSA公钥是两个随机生成的大素数的结果。它们是使用随机数生成器创建的。这意味着RSA算法的整个安全前提是基于使用素因数分解作为一种单向加密方法。因此,换句话说,它是在没有人能够在合理的时间内确定两个随机生成的质数的前提下进行操作的,即没有人能够在SSL / TLS证书被替换或过期很长时间之后才破解该加密证书。

RSA有时并不像我们希望的那样安全。并不是说RSA本身并不安全,而是一些公司没有很好地来布置它。

那是因为一些随机数生成器并不是真的那么随机。如果生成的RSA公钥具有很低的随机性,则意味着它们很容易受到网络攻击的影响。

在这种攻击中,网络罪犯会从互联网上收集大量公钥,并对其进行分析,以确定是否有两个公钥共享同一因素。如果两个RSA模数共享一个素数,则在应用于大型数据集时可能会导致冲突。这样做是允许参与者破解相应的私钥。

所有的这些难免会产生担忧:

随着密钥数量的增加,很可能会发现RSA公钥中生成弱的因素。再加上廉价的计算资源的可用性和通信的敏感性,这种攻击一如既往地有效。”

为什么我们一直强调应该使用CA颁发的证书?

根据有关分解攻击的报告,“从证书透明化日志中的样本中找到的1亿个证书中只有5个受到相同技术的破坏。” 这意味着仅在CT日志中找到的五个泄露的证书是公共信任的(不再在线使用),其余的是“自签名,私有根或设备证书”。

过去我们讨论过在面向外部的应用程序中使用自签名证书的风险。在Intranet和面向内部的应用程序上使用它们是一回事。使用它们来保护可通过互联网发现的站点或设备是另一种方法。

研究人员说,遭到破坏的CA签名证书的数量与其他证书之间的差异,可能是由于IoT设备更易于在Internet上访问,以及功率限制设备的设计约束和熵约束。

我们一直在谈论RSA加密,RSA算法和RSA密钥。但是RSA本身到底是什么?让我们花一点时间对不熟悉这种加密技术进行一个简短的回顾。

快速重新了解RSA

RSA是以创建它的MIT密码学家(Ron Rivest,Adi Shamir和Leonard Adleman)三个人的名字命名,是当今使用的两种最受欢迎的公钥加密算法之一。在SSL / TLS中,它可用于数字签名和密钥交换,以建立安全的加密通信通道。

RSA算法包含四个基本组件:

密钥生成

密钥分配

加密

解密

RSA算法用于生成同时包含私钥和公钥的RSA密钥对。第一个生成数字签名,而第二个则验证那些创建的签名。

什么是加密密钥?

简而言之,加密密钥是一串随机排序的位(二进制数字),这意味着有数百个甚至数千个1和0组成的庞大字符串。密钥是现代公钥基础结构(PKI)和整体加密不可或缺的一部分。

密钥可以是非对称或对称的。RSA密钥是不对称的。每个非对称密钥都具有一对数学上相关但互不相同的公钥和私钥,并且每个密钥都具有不同的用途,加密(公钥)和解密(私钥)数据,以及创建共享密钥。

如果使用弱熵生成的证书的RSA公钥是通过分解攻击作为目标的,则可以使用其共享的质数来导出证书的私钥,从而使RSA本质上无用。

接下来我们说说另一种密钥-ECC。

为什么ECC在PKI中扮演更大的角色

ECC(椭圆曲线密码学)是一种比RSA提供更高安全性和性能的密码学方法。它不依赖于随机数的产生。ECC代替RNG,利用了椭圆曲线背后的数学原理。

在这里,我们不讨论椭圆曲线的实际计算。这里的要点是,这是一个公钥密码系统,它依赖于基于椭圆曲线上特定点的数学计算,而不是可能会失败的随机数生成器。

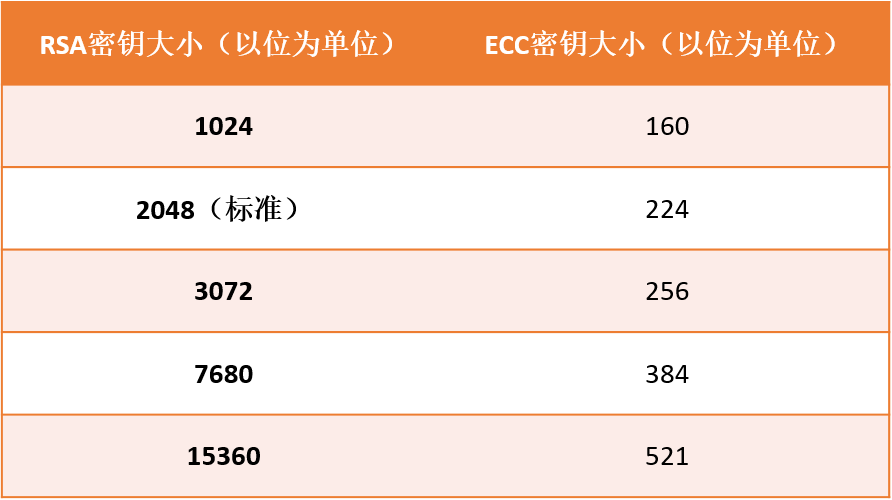

相对于RSA,ECC的另一个好处是ECC的伸缩性很好。这是因为其密钥较小,拥有较少的计算开销和更好的性能。

ECC相对于RSA的第三个优点是它有一个变体:超奇异的椭圆曲线异构密码学,也不容易受到量子计算引起的关注。美国国家标准技术研究院(NIST)预测,一旦量子计算成为主流,我们今天所了解和使用的公钥加密将失效。

ECC的缺点是它不被广泛使用,因为它不像RSA那样得到广泛支持。尽管大多数现代操作系统和Web浏览器(包括Chrome,Safari,Firefox和IE)都支持ECC,但到目前为止,许多Web托管控制面板(例如cPanel)尚不支持ECC。这也意味着许多网站所有者即使愿意也无法使用ECC。

总体而言,KeyFactor研究显示了目前在互联网上使用的某些RSA密钥的脆弱性。它还使人们意识到组织和设备制造商需要做更多的事情来保护信任他们的消费者,以保护他们的敏感或机密信息和隐私。

对于设备制造商而言,这意味着他们需要:

确保其设备具有足够的熵。

坚持密码学最佳实践。

在其IoT安全方法上更具加密敏捷性。

KeyFactor研究人员将加密敏捷性定义为:“了解整个组织中到处都使用了加密技术(即证书,算法,协议和库),并且能够快速识别和补救漏洞而不会受到干扰。”

要成为加密敏捷者,我们需要紧跟安全方面的妥协和破坏,并努力领先于网络犯罪分子。您还需要对更改做出响应。在物联网设备安全中,这意味着您需要能够通过在整个设备生命周期内保持安全来保持信任。

最后总结一下,KeyFactor研究表明:

RSA是安全的,但是在很多情况下,IoT制造商都在错误地使用RSA;

由于分解式攻击,每172个RSA密钥中有超过1个有遭受危害的风险;

ECC是RSA的更安全替代方案;

ECC密钥比RSA小,但更安全,因为它们不依赖RNG;

ECC由于其较低的计算开销而可以很好地扩展;

ECC对量子计算的抵抗力更大;

相关企业和物联网设备制造商都需要在安全性方法上提高加密敏捷性。

以上内容仅对KeyFactor公司关于RSA证书漏洞最新报告作出解读,下期我们将分析RSA算法和国密SM2算法的安全性能对比,搬好小板凳哦。

最新资讯

Poloniex加密货币交换泄露数据,建议数据安全从SSL证书做起

标签推荐:数字证书申请 | 域名ssl证书 | https证书申请| 数字证书过期| 网站证书安装| 可靠的ssl证书| 小程序证书| ca认证电子签名| 微软代码签名| android数字签名| java代码签名| ssl证书部署| 时间戳技术| 电子签名技术| https证书配置| 谷歌浏览器证书| tomcat数字证书| openssl漏洞| ECC加密算法| 服务器SSL证书| 链路层劫持| 物联网安全技术| 火狐插件签名证书 4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店