密码套件:密码,算法和协商安全设置(一)

发布日期:2020-10-12什么是电子签章?

如果我们在与SSL / TLS和HTTPS加密的交互时间足够长,那么我们将会遇到“密码套件”这一个词组。听起来像一个某种服务套餐,但确实密码套件在我们通过Internet建立的每个HTTPS连接中都起着至关重要的作用。

那么,什么是密码套件?

密码是一种算法,密码算法是密码协议的基础,用于加密和解密的数学函数。更具体地说,密码算法是执行密码功能的一组步骤-可以是加密,解密或数字签名。

随着科技的迅猛发展,密码变得更加复杂,但其背后的逻辑一直保持不变。今天,我们讨论SSL / TLS密码套件,关于它们的各个部分,我们来看TLS 1.2和TLS 1.3之间的变化。

密码套件的背景

我们说密码实际上只是一种算法,或者是一组用于执行特定数学功能的步骤:可以是加密、解密或者数字签名。密码以数学为基础,即使是Caesar(凯撒)的原始移位密码也需要向前计算字母中指定数量的空格以加密某些内容。

我们下面可以使用凯撒密码来解释一些基本概念,这些基本概念在以后进入现代密码套件时会非常有用。如今是数字时代,那些原始的未加密数据被称为纯文本,它很容易以原始格式被读取。在执行加密过程之后,它就成为一段密文,并且在正常情况下,没有私有密钥的任何人都无法读取。

密钥与算法

加密是通过密钥执行的,密钥和算法如何组合在一起很重要。

所使用的算法或密码都是这样,它必须用来加密明文的一系列步骤。

根据密码系统,算法中的值或算法本身得出的值都是密钥。

我们可以这样思考:算法是给定密码系统使用的一般原理或规则,密钥是实际执行功能的对象。

数学原理

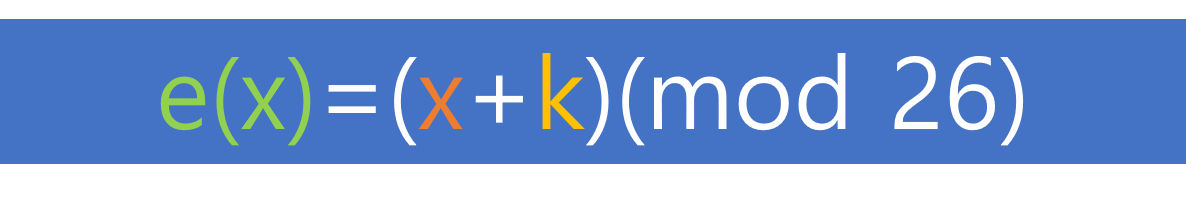

我们回到用凯撒密码算法为例加以说明。在凯撒密码中,实际算法为:

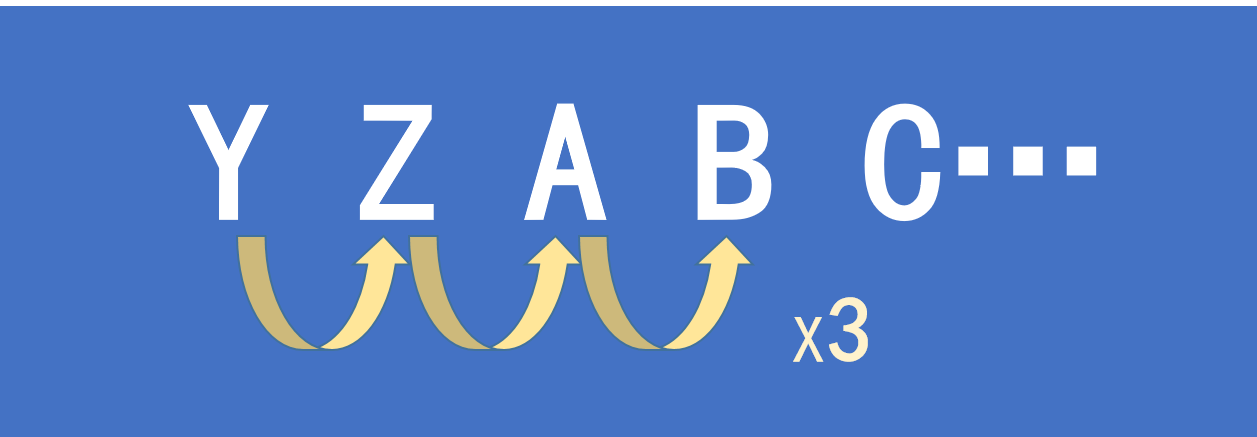

下面我们分析一下每个组件。

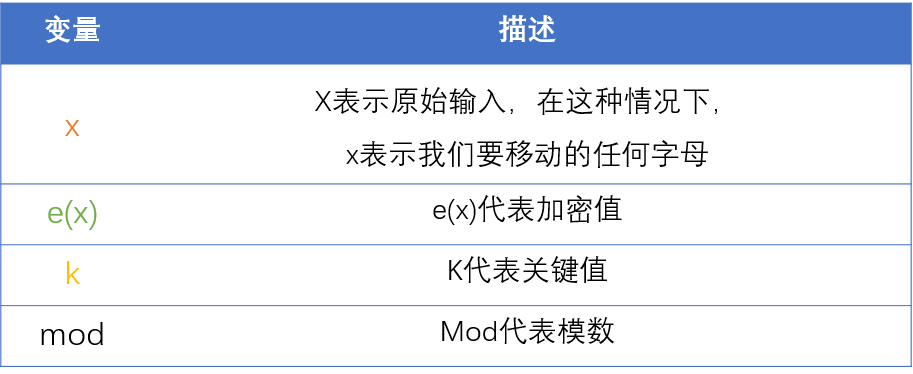

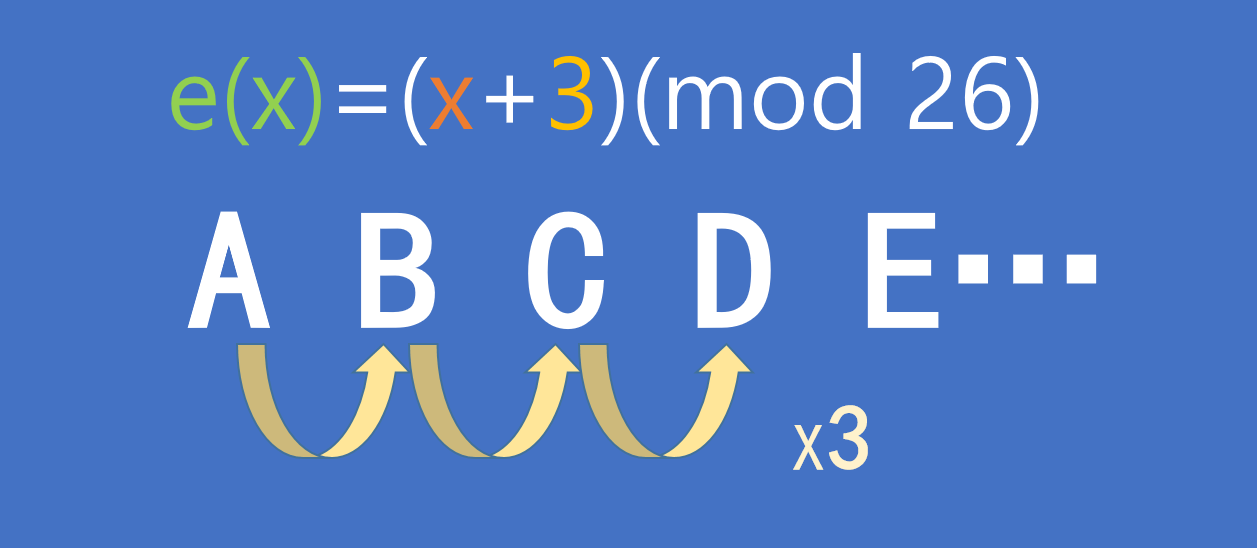

在凯撒密码中,关键只是你决定移动字母的空格数。因此,在下面的示例中,关键值为3。我们将所有内容向前移动三个空格。

现在让我们添加模数。模数运算在达到模数(基本上是行的末尾,即数字上限)之后回绕,但是你需要考虑一下。对于字母,模数显然为26。有26个字母,因此,如果要向前移动三个空格,则必须环绕并再次从1(或A)开始。因此,在这种情况下,等式为B =(Y + 3)(mod 26)。

现代密码和密码套件

这些数学概念简直是越发展越复杂,现在就让我们将对算法了解到的知识应用于SSL / TLS和HTTPS连接之上。

HTTPS连接实际上是一个相当复杂的过程。之前,我们几篇文章有提到TLS握手。在此过程中,客户端和服务器就相互支持的密码套件达成一致,然后使用所选的密码套件来协商安全连接。

使握手如此复杂的部分原因在于,它利用了几种不同的加密功能来实现HTTPS连接。在握手期间,客户端和服务器将使用:

密钥交换算法

批量加密算法

数字签名方案

散列/MAC算法

这些密码在不同的地方都可以协同工作,以执行身份验证,密钥生成和交换以及校验和确保完整性。

为了确定使用哪种特定算法,客户端和服务器首先确定要使用的密码套件。密码套件是这些算法的集合,可以一起使用以执行握手和随后的加密/解密。在连接开始时,双方共享受支持密码套件的列表,然后确定最安全,相互支持的套件。

现在,数学变得更复杂了……但是基本概念仍然相同。

有37个TLS 1.2密码和5个TLS 1.3密码。理解它们的不同部分是理解HTTPS连接和SSL / TLS本身的关键。让我们从TLS 1.2(该协议的更常见的版本)的概述开始,然后我们将讨论TLS 1.3的改进之处。

什么是TLS 1.2密码套件?

正如我们在上一节中所述,密码套件是用于在SSL/TLS握手期间协商安全设置的算法的组合。客户端在发送ClientHello消息时,将其支持的密码套件的优列表发送给服务端。然后,服务器从客户端支持的列表中选择的自己支持的密码套件在ServerHello中进行响应。

密码套件的命名组合为:

密钥交换算法(RSA,DH,ECDH,DHE,ECDHE,PSK)

认证/数字签名算法(RSA,ECDSA,DSA)

批量加密算法(AES,CHACHA20,Camellia,ARIA)

消息验证码算法(SHA-256,POLY1305)

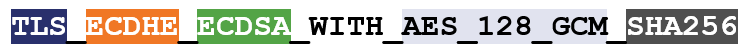

例如以下一个密码套件的示例:

我们为它涂上颜色,以便帮助你区分密码。

TLS是协议。从ECDHE开始,我们可以看到在握手期间,密钥将通过临时的椭圆曲线Diffie Hellman(ECDHE)进行交换。RSA是认证算法。AES_128_GCM是批量加密算法:AES以128位密钥大小运行Galois计数器模式。最后,SHA-256是散列算法。

在TLS 1.2握手期间,它将像这样进行:

1.客户端和服务器确定相互支持的密码套件

2.服务器发送其证书和公钥

3.客户验证证书和数字签名

4.执行密钥交换功能以生成对称会话密钥

5.数据开始加密;HMAC用于确保握手不被篡改

TLS 1.2有37种不同的密码套件可供选择,而且并不是所有的密码套件都被认为是安全的。我们可能想知道如何使用近40种不同的密码套件。有两个方面。一方面,TLS 1.2已经存在大约10年了,这意味着出现了许多新算法,而且旧算法已经被淘汰了。碰巧的是,由于需要四种不同的算法,并且存在无数种可能性,因此,负责管理所有这些工作的组织IANA(互联网数字分配机构)必须继续创建新的密码组合(即新的密码套件)。

当然,并非所有算法都可以这样很好地配合使用,但是目前使用了37个已批准的TLS 1.2密码套件已经足够使用。

下期接着深入地研究TLS 1.2密码套件的四个不同组件。

最新资讯

Poloniex加密货币交换泄露数据,建议数据安全从SSL证书做起

标签推荐:数字证书申请 | 域名ssl证书 | https证书申请| 数字证书过期| 网站证书安装| 可靠的ssl证书| 小程序证书| ca认证电子签名| 微软代码签名| android数字签名| java代码签名| ssl证书部署| 时间戳技术| 电子签名技术| https证书配置| 谷歌浏览器证书| tomcat数字证书| openssl漏洞| ECC加密算法| 服务器SSL证书| 链路层劫持| 物联网安全技术| 火狐插件签名证书 4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店