黑客瞄准Tatsu WordPress插件漏洞,发起数百万次攻击

发布日期:2022-05-20据悉,黑客正在大规模利用WordPress网站Tatsu Builder插件中的远程代码执行漏洞 CVE-2021-25094发起攻击。

Tatsu Builder是一个热门的插件,提供了强大的模板编辑功能,集成在网页浏览器中,约有100,000个网站安装了该插件。

目标漏洞CVE-2021-25094是由独立研究人员文森特·米歇尔(Vincent Michel)发现的,文森特于2022年3月28日公开披露了该漏洞以及概念验证(PoC)漏洞利用代码。该漏洞允许远程攻击者在使用过期版本插件(3.3.12之前的所有版本)的服务器上执行任意代码。

供应商在3.3.13版本中发布了补丁,并在2022年4月7日通过电子邮件敦促用户进行应用更新。

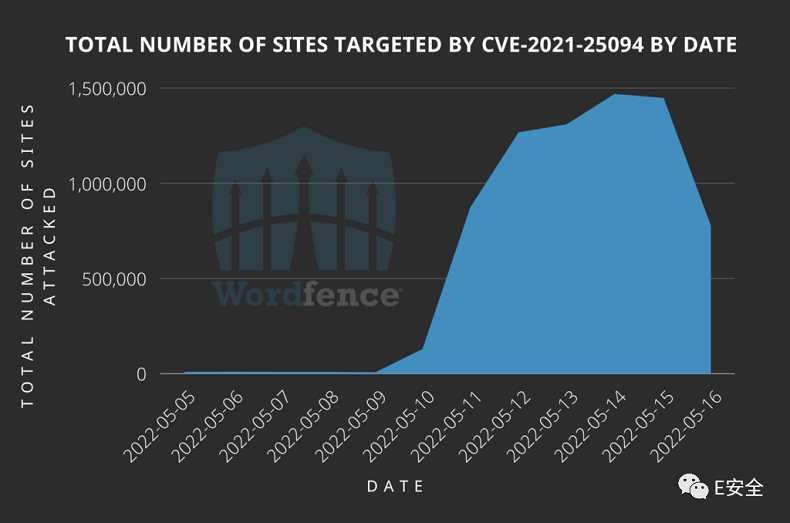

为WordPress插件提供安全解决方案的Wordfence公司一直在监控当前的攻击,大规模攻击浪潮始于2022年5月10日,并在4天后达到顶峰,目前仍在进行中。尽管自4月初以来已有补丁可用,但是据研究人员估计,仍有20,000到50,000个网站在运行Tatsu Builder的易受攻击版本。

受到攻击的网站数量

攻击细节

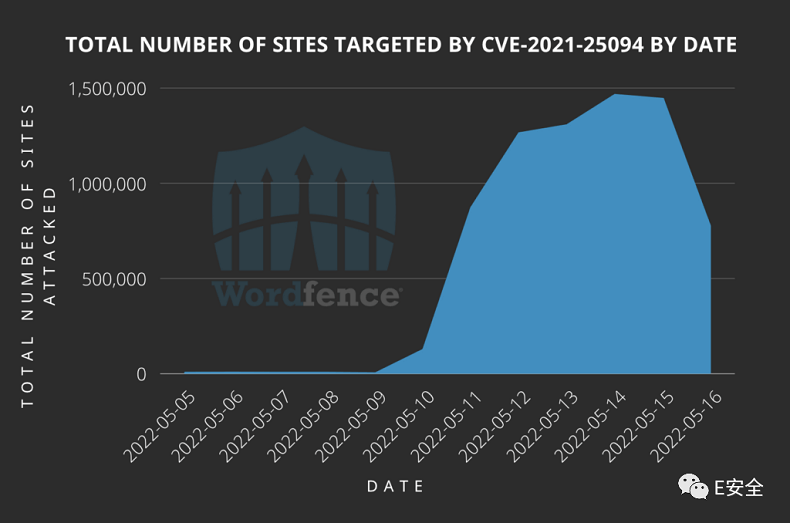

Wordfence报告称,其客户遭受了数百万次攻击,该公司在2022年5 月14日阻止了高达590万次的攻击尝试。在接之后的几天里,攻击数量有所下降,但漏洞利用仍处在高水平。

Wordfence检测到和阻止的攻击

威胁参与者试图将恶意软件dropper注入到 “wp-content/uploads/typehub/custom/”目录子文件夹中,使其成为隐藏文件。 Dropper名为 “.sp3ctra_XO.php”, MD5哈希值为 3708363c5b7bf582f8477b1c82c8cbf8。

扩展的文件检查功能跳过了隐藏文件

Wordfence报告称,超过一百万次的攻击仅来自三个IP地址:148.251.183[.]254、176.9.117[.]218和217.160.145[.]62,网站管理员应将这些IP添加到阻止列表中。为了规避攻击风险,建议所有Tatsu Builder插件用户将其升级到3.3.13版本。

对此,移动和网络安全公司The Media Trust的首席执行官克里斯·奥尔森(Chris Olson)表示:“当谈到网络安全时,大多数组织很少考虑他们的网站,Tatsu漏洞向我们展示了为什么这是错误的,网站在营销和创收方面发挥着关键作用,它越来越多地成为黑客的目标,成为客户和临时访问者的风险来源。”

奥尔森指出,作为预防措施,任何管理组织网站的人都应该定期进行维护,包括更新插件和安全补丁。“如果它运行WordPress或其他严重依赖第三方代码的开源CMS,那就更应该如此,因为这些是风险的主要驱动因素。 ”

声明:本文相关资讯来自搜狐网,版权归作者:E安全所有,转载目的在于传递更多信息。如有侵权,请联系本站删除。

专题推荐

网络通信安全,需要https守护——SSL证书助力保障网站安全可信

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店